Le marathon des cryptomonnaies a débuté en 2009, avec la sortie officielle du Bitcoin, la première monnaie virtuelle décentralisée. Par définition, un système décentralisé fonctionne sans serveur et chaque participant peut exécuter des transactions. Dans le cas de la blockchain, chaque participant doit également effectuer quelques tâches pour le bon fonctionnement du système, comme par exemple, conserver les données de transactions. Un groupe de participants peut même faire fonctionner une version alternative appelée une fourche. Cette dernière fonctionne selon les mêmes règles que le système décentralisé d’origine mais dans un état différent.

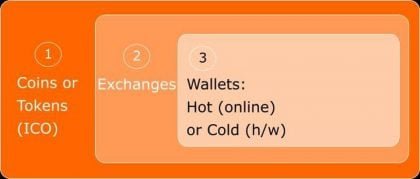

Le diagramme suivant illustre la hiérarchie de la protection des cryptomonnaies :

En réalité, si l’on retrouve un problème dans la première couche du protocole, la sécurité sera mise en jeu, peu importe le niveau de protection des autres couches. Alors, détaillons chaque niveau de sécurité séparément.

Le premier niveau : les coins et tokens

Dans le monde des cryptomonnaies, la protection repose tout d’abord sur le protocole de sécurité. Lorsque vous choisissez une cryptomonnaie, vous devez accepter tous les risques inhérents à son protocole. Si quelqu’un peut exploiter les faiblesses du protocole, alors le réseau tout entier sera en danger, et ce, peu importent l’échange ou le portefeuille dont vous vous servez.

À ce niveau, il y a deux différents types de cryptomonnaies :

- le coin lui-même (Bitcoin, Bitcoin Cash/Gold, Ethereum, NEO, etc.),

- tous les tokens issus d’ICO (EOS, MOBI, etc).

La différence entre ce deux cryptommaies est technique. Tous les coins dépendent soit de protocoles de réseaux indépendants, soit de copies (les fourches) de certains.

Lorsque vous vous renseignez sur les systèmes de protection d’une cryptomonnaie, essayez de voir si elle peut être centralisée. Par exemple, le Bitcoin, il est centralisé autour de quatre des plus grandes mines. Cela veut dire que si les quatre coopèrent, elles peuvent éventuellement compromettre le réseau tout entier.

Le principal conseil dans ce cas, c’est de ne pas oublier de se renseigner sur la genèse de cette monnaie virtuelle, si vous recherchez une cryptomonnaie de preuve d’enjeu. Vous chercherez donc à savoir qui détient quoi. Cette notion est importante car les personnes détenant la part initiale, peuvent voter en faveur ou contre les transactions, et le réseau fera confiance à celles qui détiennent davantage de pouvoir. Par exemple, NEO, un réseau chinois de preuve d’enjeu similaire à celui de l’Ethereum, a été distribué à parts égales entre sa communauté de développeurs et ses ventes d’ICO, contrairement à la distribution de l’Ethereum, qui a été biaisée du côté du fondateur. La distribution du token NEO garantit, en théorie, qu’aucun gros acteur, développeur ou actionnaire de la plateforme d’échange, ne détient une part assez importante pour compromettre le réseau entier, même à l’aide d’un consensus.

Tous les tokens reposent sur une fonctionnalité de contrat intelligent de certains des coins, afin que leur protection et la confiance reposent d’abord sur la cryptomonnaie mère, et seulement ensuite sur le code de contrat intelligent qui les a émis. Généralement, tous les tokens reposent sur Ethereum et très peu sont émis par des contrats intelligents dans d’autres cryptomonnaies (comme MOBI) reposant sur Stellar. Il est primordial de se souvenir que le protocole DAO d’Ethereum a été piraté il y a maintenant quelques années. Cela signifie que les fondateurs d’Ethereum disposent de cette machine à remonter le temps et sont capables de s’en servir si nécessaire. Le système n’est donc pas entièrement décentralisé.

Le second niveau : les échanges

Il est nécessaire de comprendre que les échanges sont rédigés en code personnalisé avec une protection d’infrastructure complètement différente de la blockchain. L’échange n’est qu’un service web centralisé classique, déployé sur un cloud ou un data center.

Voilà pourquoi lorsque nous parlons d’échanges, il est toujours question de confiance et de crédibilité. Chaque mois, nous entendons parler de nouveaux incidents et de fuites de données dues aux échanges. Voici quelques exemples de cas récents :

- décembre 2017 : les hackers ont volé 63 millions de dollars de cryptomonnaies sur NiceHash,

- janvier 2018 : les hackers ont volé plus de 500 millions de dollars de cryptomonnaies sur Coincheck,

- février 2018 : les hackers ont volé 195 millions de dollars de cryptommonnaies sur BitGrail.

La raison pour laquelle il y a de si nombreuses fuites de données pour des sommes aussi importantes, c’est l’engouement qui entoure actuellement les cryptomonnaies. De nombreux échanges ont débuté leurs activités récemment et n’ont pas mis assez de moyens dans leur protection. Cependant, si quelqu’un parvient à voler les coins ou les tokens d’un échange, il sera presque impossible d’y remédier.

Il est cependant recommandé de s’informer sur la protection des plateformes d’échange, et de vérifier également si l’échange sur lequel vous pensez vous inscrire participe à un programme de chasseurs de bugs.

Le troisième niveau : vos portefeuilles

Cette couche de protection est souvent davantage détaillée que les autres. Vous en avez certainement beaucoup entendu parlé, donc nous n’entrerons pas dans les détails.

Lorsque vous choisissez un portefeuille de cryptomonnaies, deux choix s’offrent à vous :

- le « hot wallet » (portefeuille chaud) : comme le compte sur une plateforme d’échange ou un portefeuille basé sur un site web,

- le « cold wallet » (portefeuille froid) : logiciel, matériel ou papier.

Dans le cas du « hot wallet », vos coins et tokens sont contrôlés uniquement par le fournisseur de portefeuilles. En ce qui concerne les plateformes d’échange, certains comptes sont accessibles via des protocoles personnalisés, qui se trouvent souvent en dehors du système de blockchain. Par exemple, dans le cas de cryptomonnaies de preuve d’enjeu, l’échange ou le fournisseur de « hot wallets » recevra toute la commission en GAS, dont vous disposez grâce aux Bitcoins que vous détenez. Voilà pourquoi il est préférable de ne pas les qualifier de « hot wallets ». Ces portefeuilles n’en sont pas réellement, car ils ne font pas partie de l’infrastructure de la blockchain.

Résumé

Malgré les revendications affirmant que les cryptomonnaies reposent sur une protection renforcée, elles sont cependant fragilisées par toutes les infrastructures inhérentes ne reposant pas sur la blockchain ou lorsque les principes de la distribution décentralisée ne sont pas respectés. Les mines, les échanges crypto et les « hot wallets » ne font pas partie des protocoles de la blockchain. De plus, de nombreux protocoles de blockchain ne sont pas décentralisés ou alors leur décentralisation comporte des défauts. Lorsque l’intégrité de votre capital repose sur certaines technologies, comme les protocoles reposant sur la blockchain, cela vaut bien un léger effort supplémentaire qui vous permettra de comprendre le fonctionnement de la chaîne de protection : le premier protocole, l’échange et les portefeuilles.

Vous avez aimé cet article ? Likez Forbes sur Facebook

Newsletter quotidienne Forbes

Recevez chaque matin l’essentiel de l’actualité business et entrepreneuriat.

Abonnez-vous au magazine papier

et découvrez chaque trimestre :

- Des dossiers et analyses exclusifs sur des stratégies d'entreprises

- Des témoignages et interviews de stars de l'entrepreneuriat

- Nos classements de femmes et hommes d'affaires

- Notre sélection lifestyle

- Et de nombreux autres contenus inédits

Getty Images

Getty Images