Le rançongiciel WannaCry s’est retrouvé sous le feu des projecteurs pendant le week-end dernier alors que des rapports d’infections informatiques ont surgi en continu partout dans le monde. Le tout a eu des airs de thriller hollywoodien : nous avons pris part à l’intrigue en direct. Mais comment WannaCry a t-il été rendu possible ? Comment a-t-il infecté tant d’ordinateurs si rapidement ? Et, peut-être plus important encore, comment les organisations et individus composent-ils avec les retombées d’une telle attaque ?

Qu’est-ce que le MS17-010, et quel est le lien avec WannaCry ?

Quand Microsoft doit alerter ses clients d’un problème de sécurité, l’entreprise créé des communiqués et les poste sur le site TechNet. Des étiquettes leur sont attribuées ainsi que des taux de sévérité.

MS17-010 est un bulletin posté par Microsoft en Mars. Il a révélé l’existence d’une réelle vulnérabilité dans une ancienne version du protocole réseau SMB. Cette vulnérabilité a été exploitée par WannaCry de manière à ce qu’elle soit transmise d’ordinateur à ordinateur.

Qui a découvert la vulnérabilité SMB ?

Ce n’était pas Microsoft, malheureusement. Ce vilain bug a été découvert (et supposément utilisé) par la NSA, qui s’y référait par l’appellation de « EternalBlue ». Il est devenu connu du public lorsque Wikileaks a publié l’information obtenue par le groupe de pirates informatiques du nom de Shadowbrokers.

Comment un outil de la NSA est-il devenu un logiciel malveillant ?

Dans les faits, EternalBlue était déjà un logiciel malveillant…il n’était simplement pas conçu pour être utilisé un jour contre des individus lambda. Toutefois, après que son code fut révélé, des pirates informatiques criminels ont commencé à chercher des façons de se servir de ses capacités très avancées pour répandre leurs produits informatiques insidieux.

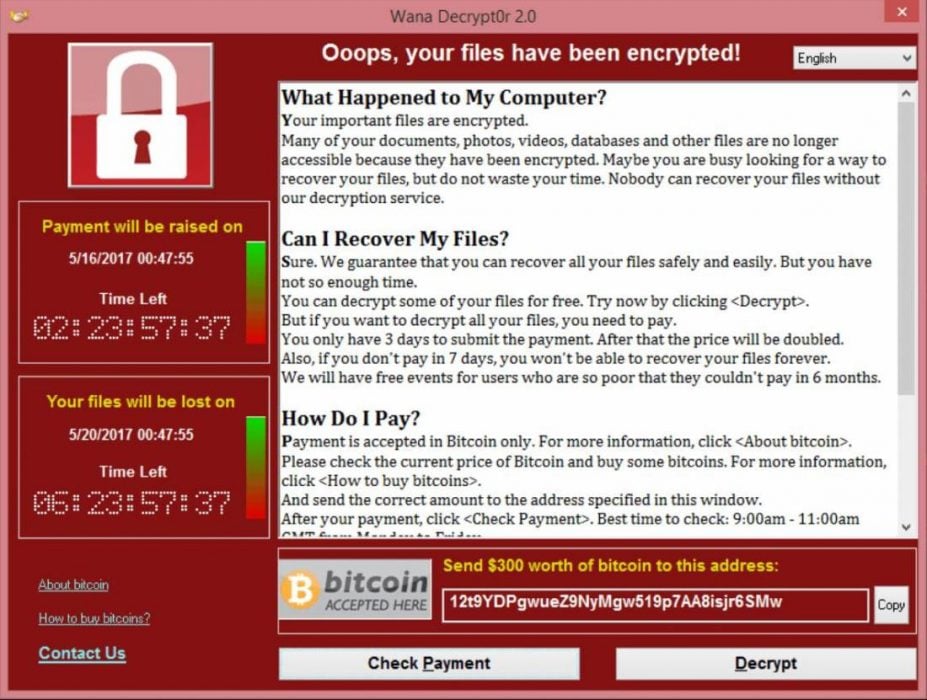

Qu’est-ce que WannaCry / Wcry / WDecryptor ?

WannaCry est une souche du rançongiciel de Windows qui a profité de l’exploit EternalBlue (un exploit est un élément de programme permettant à un logiciel malveillant d’exploiter une faille de sécurité). Il s’agit d’un vers informatique, un genre de logiciel malveillant à la recherche des ordinateurs vulnérables pour répandre une infection par lui-même, plutôt que de dépendre d’une réponse à un email d’hameçonnage ou d’un téléchargement réalisé à l’insu de l’utilisateur.

Comment WannaCry s’est-il répandu si vite ?

Plusieurs facteurs entrent en compte. Le facteur le plus important peut être qu’un nombre conséquent d’ordinateurs – potentiellement des millions dans le monde – ne présentaient pas de patch Microsoft installé (un patch étant une section de code que l’on ajoute à un logiciel pour y apporter des modifications) ou présentaient des versions de Microsoft pour lesquelles aucun patch n’existait. Cela incluait les installations en bonne et due forme de Windows XP tout comme les copies piratées des systèmes d’exploitation de Microsoft, pour lesquelles l’entreprise empêche les mises à jour.

Les tests réalisés par les chercheurs ont montré qu’un ordinateur sans patch connecté à Internet pouvait être infecté en seulement quelques minutes.

Un autre des facteurs à prendre en compte est que les systèmes vulnérables tendent à être très concentrés, certaines organisations ayant des centaines ou des milliers d’ordinateurs sans patch. Des pare-feu inefficacement sécurisés ont aussi été mis en cause, puisque les tentatives de connections SMB depuis Internet peuvent être bloquées assez facilement.

Comment WannaCry est-il devenu un incident d’ampleur internationale ?

À cause de ces nombreux ordinateurs vulnérables concentrés au sein des mêmes structures ? Un grand nombre de ces ordinateurs se trouvent dans les agences gouvernementales, les banques, les hôpitaux, les structures des fournisseurs de téléphonie, les fabricants et les universités. WannaCry n’a pas fait dans la discrimination.

Il a paralysé le Britain’s National Health Service, et perturbé les interventions chirurgicales, ainsi que les hôpitaux et autorités sanitaires au Canada, en Colombie, en Indonésie et en Slovaquie. Il a également envahi les bureaux gouvernementaux de différents pays comme par exemple l’Inde, le Ministère de l’intérieur de la Russie et le Ministère des affaires étrangères de la Roumanie. Des entreprises majeures comme FedEx, Hitachi, Nissan et Sandvik ont été atteintes.

Avec tant de victimes de haute envergure et des coûts de réparation grimpant potentiellement jusqu’à des milliards de dollars, une épidémie de virus informatique ne peut être prise plus au sérieux que ne l’est WannaCry.

Les réactions face à l’épidémie

Alors que la pression retombe, le scandale autour de WannaCry est passé du rançongiciel lui-même au bug qui a rendu sa propagation possible. Plusieurs experts de sécurité ont désigné les attaques WannaCry comme les signes que la NSA ne devrait pas « accumuler » les vulnérabilités de logiciel. Des accusations ont même été formulées, d’après lesquelles Microsoft aurait été complice et que le bug MS17-010 aurait en fait été un outil déguisé; Microsoft aurait permis à la NSA de l’utiliser – aucune preuve ne vient encore supporter cela pour le moment.

Ces hypothèses ne semblent certainement pas se vérifier. Le président de Microsoft, Brad Smith, a rédigé un texte dans lequel il a violemment critiqué les services de renseignements pour leur manquement à la divulgation des vulnérabilités qu’ils ont découvertes. Selon Brad Smith, WannaCry « représente un lien complètement fortuit mais déconcertant entre les deux formes de menaces en matière de cyber sécurité les plus sérieuses qui soient au monde aujourd’hui: l’action d’état-nation et l’action criminelle organisée. »

WannaCry ou d’autres logiciels malveillants basés sur EternalBlue peuvent-ils infecter mon ordinateur ?

Si votre ordinateur fonctionne sous Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012, et Windows Server 2016 et que vous avez installé toutes les mises à jour récentes, (ou au moins celles à installer jusqu’à Mars), vous êtes protégé. Si votre ordinateur fonctionne avec une autre version de Windows (Windows XP, Windows 8, Server 2003), il vous faut alors télécharger et installer le patch d’urgence de Microsoft immédiatement.

Vous pouvez aussi désactiver la version 1 de SMB de votre ordinateur. Microsoft propose un guide facile à suivre qui vous accompagnera pas à pas pendant la procédure, et vous ne devriez pas remarquer la moindre différence après l’avoir désactivé.

Cela vaut aussi la peine de tester votre routeur ou pare-feu pour voir si le port 445, utilisé par SMB, est bloqué. Le site You Get Signal propose un outil gratuit accessible par le net. Tout ce que vous avez à faire pour l’utiliser est d’entrer le chiffre 445 près de SMB dans la liste des ports communs. Vous devriez voir l’icône d’un drapeau rouge apparaître et la mention « Port 445 est fermé. »

Que se passe t-il ensuite ?

Sur le court terme, organisations comme individus doivent faire plus attention que jamais à la sécurité informatique. Les mises à jour de Windows doivent être installées aussi vite que possible, en particulier quand Microsoft les considère comme essentielles. Installer la mise à jour portant sur le MS17-010, par exemple, protégera non seulement des infections WannaCry mais aussi de n’importe quelle copie de logiciel malveillant qui se sert de la même méthode de propagation. Les systèmes hautement sensibles, comme les machines industrielles et les équipements médicaux, doivent être isolés pour empêcher le virus de s’étendre à des lieux où il peut causer un dommage physique réel aux humains.

Brad Smith s’est exprimé en ces termes: « il faut que le secteur de la tech, les clients et les gouvernements travaillent ensemble pour protéger des attaques à la cyber sécurité. » Il ajoute que les gouvernements doivent « considérer cette attaque comme une sonnette d’alarme, » et a évoqué une requête formulée en Février, qui fait appel aux dirigeants du monde pour mettre en place une sorte « d’accord digital de Genève », dont le but serait de maîtriser l’usage des cyber-armes.

Vous avez aimé cet article ? Likez Forbes sur Facebook

Newsletter quotidienne Forbes

Recevez chaque matin l’essentiel de l’actualité business et entrepreneuriat.

Abonnez-vous au magazine papier

et découvrez chaque trimestre :

- Des dossiers et analyses exclusifs sur des stratégies d'entreprises

- Des témoignages et interviews de stars de l'entrepreneuriat

- Nos classements de femmes et hommes d'affaires

- Notre sélection lifestyle

- Et de nombreux autres contenus inédits